はじめに

AWSでルートアカウントのMFAを有効にしていないため、Trusted Advisorでいつも怒られるのですが、よく考えたらrootで入られたらすべてが終了なので、設定してみることにしました。

今更感しかないですが、やっと気づいてよかったということにします。

今更感しかないですが、やっと気づいてよかったということにします。

そもそもMFAとは

別名他要素認証(ってAWSが略している)。標準のユーザー名とパスワード認証に加えて、もう一つ保護のレイヤーを追加できる機能です。

まず、AWSにはハードウェアデバイスでのMFAと、ソフトウェアで認証をおこなう仮想MFAの2種類をサポートしています。

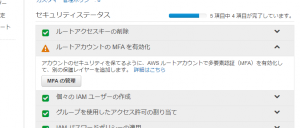

今回は、仮想MFAをためしてみました。ルートアカウントでAWSコンソールにログインした後、IAM設定画面に移動します。

IAMホーム画面にセキュリティステータスが表示されていて、こちらからMFAの設定ができます。

別名他要素認証(ってAWSが略している)。標準のユーザー名とパスワード認証に加えて、もう一つ保護のレイヤーを追加できる機能です。

まず、AWSにはハードウェアデバイスでのMFAと、ソフトウェアで認証をおこなう仮想MFAの2種類をサポートしています。

今回は、仮想MFAをためしてみました。ルートアカウントでAWSコンソールにログインした後、IAM設定画面に移動します。

IAMホーム画面にセキュリティステータスが表示されていて、こちらからMFAの設定ができます。

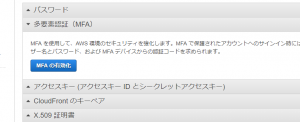

続いて、”MFAの有効化”に進みます。

仮想MFAデバイスを選択

画面に表示されたとおりにすすみます。今回はiOSで利用するため、「Google Authenticator」を利用することにしました。

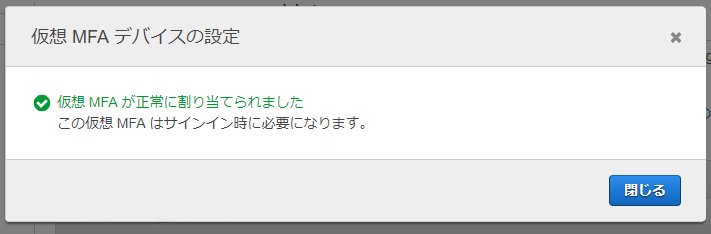

できました!簡単すぎ

一度ログアウトして試してみます。

Google Authenticatorに表示された番号を入力することで、無事にログインできました。

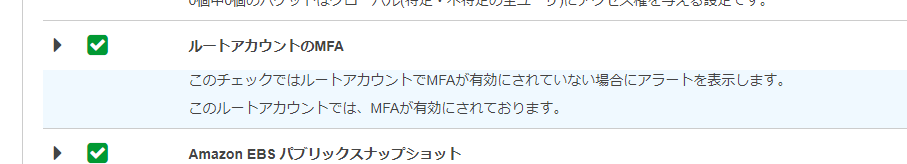

Trusted Adviserもバッチリ

Trusted Adviserもバッチリ